Die Einführung des sogenannten "Hackerparagraphen" § 202c StGB vor fünf Jahren hat in Deutschland eine nicht enden wollende Debatte in Gang gesetzt, an der sich auch heute noch die Geister scheiden: Sollten Hacker-Tools legal und frei verfügbar sein? Und was sind Hacker-Tools überhaupt? Lassen Sie uns diesen Fragen anhand eines der bekanntesten Sicherheits-Tools – Metasploit – auf den Grund gehen, das wie kein anderes Gefahren und Nutzen der Hacker-Werkzeuge in sich vereint.

Zur Erinnerung: Der Hackerparagraph regelt, dass jeder, der "eine Straftat nach § 202a oder § 202b vorbereitet, indem er [...] Computerprogramme, deren Zweck die Begehung einer solchen Tat ist, herstellt, sich oder einem anderen verschafft, verkauft, einem anderen überlässt, verbreitet oder sonst zugänglich macht [...]" eine Straftat begeht.

Die angeführten Paragraphen 202a und 202b beziehen sich auf das Ausspähen bzw. Abfangen von Daten und sind schon länger fest im Strafrecht verankert.

Womit wir zu unserer ersten Frage kommen.

Was ist Metasploit und wie ist es einst entstanden?

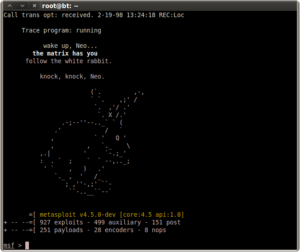

Wenn wir heute schlicht von Metasploit reden, dann ist das genau genommen ziemlich ungenau, denn es gibt nicht nur eine Vielzahl an Versionen (bei Veröffentlichung dieses Artikels ist Version 4.4 die aktuellste), sondern noch mehr Ausführungen.

Die Basis aller verfügbaren Varianten stellt das Open-Source-Projekt Metasploit Framework dar, das dem Entwickeln und Ausführen von Security-Tools im Allgemeinen und Exploits im Speziellen dient. Plastisch gesprochen, ist das Metasploit Framework eine Kommandozeilen-Version von Metasploit, die sich vor allem an erfahrene Anwender und Entwickler richtet.

Aber auch für Smartphone-Nutzer und User anderer Geräte mit geringen Kapazitäten eignet sich diese älteste Variante des Projekts immer noch am besten – was sie vor allem unter Hackern sehr beliebt macht. Im Internet finden sich unzählige Anleitungen, wie aus dem eigenen iPhone, iPad oder Android ein mobiles Hacker-Tool werden kann. Nur die Bedienung ist etwas umständlich.

Um dieses Manko auszugleichen, gibt es mittlerweile verschiedene grafische Benutzeroberflächen von Metasploit, die die Steuerung deutlich vereinfachen und vor allem Professionals in Unternehmen ansprechen sollen, die sich nicht lange in eine Kommandozeilen-Steuerung einarbeiten wollen. Und grafische Programme sind auch dem Vorgesetzten leichter schmackhaft zu machen.

Denn umsonst sind die ausgefeilteren grafischen Versionen – mit Ausnahme der abgespeckten Community Edition und dem oft vergessenen Java-Tool Armitage – leider nicht. Seit Metasploit vom US-Unternehmen Rapid7 im Jahre 2009 gekauft und rund um den Founder HD Moore ein Team von Vollzeit-Programmierern eingestellt wurde, geht es eben auch ums Geld-Verdienen. Dass dabei der ursprüngliche Gedanke einer offenen Plattform, die auf der Arbeit vieler Sicherheitsexperten fußt, nicht verloren gehen muss, hat Rapid7 mehr als bewiesen.

Die Community ist größer als früher, die Plattform umfangreicher und besser als je zuvor und mit der freien Metasploit Community Edition kommen auch Privatpersonen in den Genuss der neuen grafischen Oberflächen.

Was uns zu unserer nächsten Frage führt.

Was macht Metasploit so erfolgreich wie umstritten?

Schon in Zeiten, in denen Metasploit noch in Perl (später dann in Ruby) entwickelt wurde und allein per Kommandozeile bedient werden konnte, war das Projekt nicht über jeden ethischen Zweifel erhaben. Denn eines ist leider auch klar: Je leichter die Bedienung, desto mehr Menschen sind imstande, das Tool zu verwenden – auch jene, die es besser nicht besitzen sollten.

Hinzu kommt, dass Metasploit von Anfang an anders war als die meisten Security-Tools bzw. Exploit-Datenbanken. Hier handelte es sich nicht um ein chaotisches Sammelsurium verschiedener Hacker mit diversen Programmierstilen und wenig Ordnung und auch nicht um ein hochspezialisiertes Programm, das sich auf eine einzige Gattung von Schwachstellen konzentrierte.

Metasploit war seit seiner Gründung 2003 dazu gedacht, eine Plattform zu bieten, die das Entwickeln und Verwenden von Exploits vereinheitlicht und vereinfacht. Daher auch der Name: Eine Abstraktionsschicht ("Meta") für Exploits (abgekürzt "Sploits"). So jedenfalls die offzielle Erklärung von Rapid7.

Und die Entwickler rund um HD Moore verlangten stets hohe Qualität: Ein Exploit musste gut funktionieren und mit verschiedenen Payloads kombinierbar sein. Nur so konnten Angriffsvorbereitung und -ausführung automatisiert und flexibel gestaltet werden.

Dass dieser hohe Anspruch sich letztlich bezahlt gemacht hat, beweist die Übernahme durch das IT-Sicherheitsunternehmen Rapid7. Während andere Security-Tools in der Versenkung verschwunden sind und nie eine große Community um sich aufbauen konnten, wurde Metasploit von Jahr zu Jahr erfolgreicher und ist mittlerweile definitiv im Mainstream angekommen.

Wenn es darum geht, einem Verantwortlichen oder Interessierten die Gefahren von Hackerangriffen bzw. den Nutzen von Penetrationstests zu verdeutlichen, dauert es meist nicht lange, bis Metasploit ausgepackt und vorgeführt wird: Wenige Befehle in der Kommandozeile oder ein paar Klicks in der grafischen Benutzeroberfläche genügen, um einen beliebigen Rechner zu übernehmen – der Schockeffekt und erstaunte Zuschauer sind vorprogrammiert!

Was uns zur ursprünglichen Frage zurückbringt.

Ist das Metasploit-Projekt nun Fluch oder Segen?

Wie Sie wohl bereits vermuten, können auch wir keine endgültige Antwort geben, die wirklich jeden zufrieden stellt und allen Faktoren Rechnung trägt. Wir möchten Sie allerdings für einen Gedankengang gewinnen: Wenn wir davon ausgehen, dass das Internet weiter wächst, dass es weiterhin Kriminelle geben wird, die sich dieses Wachstum zunutze machen wollen, und dass kein Gesetz, sei es auch noch so streng, jemals dazu führen wird, dass keine Straftaten mehr geschehen, dann – und zwar gerade dann – brauchen wir Tools wie Metasploit.

Warum gerade dann? Weil es Cyberkriminalität schon lange vor Metasploit gegeben hat und diese nicht durch ein Verbot solcher Tools bekämpft werden kann, sondern nur durch eine geeignete Security Policy – zu der auch Penetrationstests gehören – und sensibilisierte Nutzer. Denn eines ist sicher: Ein Krimineller, der ganz bewusst eine Straftat begehen will, wird sich nicht von einem Verbot der dafür notwendigen Tools abschrecken lassen.

Entscheidend ist, stets zu akzeptieren, dass die Gegenseite, also der Angreifer, über alle erdenklichen Fähigkeiten und Werkzeuge verfügt und es das primäre Ziel sein muss, ihm mit Penetrationstests und Sicherheitsvorkehrungen erfolgreich zuvorzukommen. Und genau dort setzt Metasploit an. Es ermöglicht das realistische Testen der eigenen Sicherheit, um Einbrechern einen Schritt voraus zu sein.

Auch die großen Hersteller von Software haben in den letzten Jahren viel unternommen, um Hacking zu entkriminalisieren und Anreize zu schaffen, gefundene Schwachstellen ohne Angst vor Strafverfolgung zu melden: Google, Mozilla und ZDI zahlen Geld für Exploits - und zwar derart viel, dass es keinen finanziellen Anreiz gibt, diese Informationen an Kriminelle zu verkaufen.

Und zu guter Letzt haben auch der Gesetzgeber und die Gerichte in so ziemlich jeder uns bekannten Stellungnahme und Entscheidung klargestellt, dass der gutwillige Einsatz von Tools wie Metasploit durch IT-Sicherheitsexperten zur Abwehr von Angriffen nicht von § 202c StGB erfasst werde.

Weiterführende Informationen

Haben Sie Fragen zum Thema IT-Sicherheit? Möchten Sie Risiken minimieren und Sicherheitslücken in Ihrem Unternehmen identifizieren und stopfen? Die erfahrenen IT-Experten von //SEIBERT/MEDIA/SYSTEMS beraten Sie gerne – bitte sprechen Sie uns unverbindlich an! Ausführliche Informationen finden Sie auch auf unserer speziellen Seite zum Thema Internet-Security-Beratung.

Die Exploit Database von Metasploit mit CVE-, OSVDB- und BID-Nummern

Offizielle Webseite des IT-Sicherheitsunternehmens Rapid7

Der Metasploit Blog mit wöchentlichen Updates und Analysen

Mehr über die Creative-Commons-Lizenz erfahren