Lang ist es her, seit Reinhard Mey "Über den Wolken" trällerte, und heute bewegen wir uns ganz selbstverständlich in verschiedenen Situationen "in der Cloud". Doch was im privaten Bereich so einfach scheint, kann im Unternehmenskontext Gegenstand schwieriger Entscheidungen werden. Insbesondere dann, wenn es um sensible Themen wie beispielsweise Datenschutz oder Informationssicherheit im Allgemeinen geht.

Und so verwundert es nicht, dass gerade in Deutschland viele Unternehmen, die eine Verlagerung ihres Betriebs in die Cloud in Erwägung ziehen, zunächst zögern. Fragen zu Themen wie Sicherheit und Leistung belasten und beeinflussen die Entscheidungsfindung stark.

Diese Bedenken sind verständlich, gab es doch in der Vergangenheit immer wieder Diskussionen und Negativbeispiele. Grund genug also für Seibert Media, genauer hinzuschauen – und um einmal entschieden "Mythbusting" zu betreiben! Denn vieles von dem, was man über die Cloud zu wissen scheint, trifft so nicht (mehr) zu. Und eines ist sicher: Die Zukunft ist oben!

Folgen Sie uns also auf eine Reise zu den Wolken und lesen Sie im ersten Artikel unserer Reihe "Cloud Mythbusters", wie es um Sicherheit und Compliance in der Atlassian Cloud bestellt ist (was sich im übrigen nicht nur auf die Atlassian Cloud beschränkt!). Die weiteren Artikel werden sich mit diesen Themen beschäftigen:

- Performance in der Cloud

- Cloud- vs. Server-Apps

- Change-Management

- Datenmanagement in der Cloud

- Admin-Rollen und Verantwortlichkeiten

- Customization in Atlassian-Cloud-Produkten

- Enterprise-Skalierung

In jedem Blog-Artikel gehen wir gemeinsam mit Ihnen verschiedenen Mythen auf den Grund – und werden sehen, was von ihnen übrig bleibt … Und nun: Viel Spaß beim Lesen und "Mythbusten"!

Sicherheit, Compliance und warum Sie trotzdem (auch in der Cloud) ruhig schlafen können

In diesem ersten Teil, "Sicherheit und Compliance", beleuchten wir drei gängige Annahmen bzw. Szenarien:

#1: "On-Premise ist sicherer als die Cloud."

#2: "Meine Teams legen mehr Wert auf Sicherheit als Cloud-Anbieter."

#3: "Meine Teams sind noch nicht in der Cloud."

Zweifelsohne ist Datensicherheit eine komplexe Herausforderung und muss entsprechend sorgfältig behandelt werden. Schauen wir uns doch daher an, wie beispielsweise Atlassian in Sachen Sicherheit in der Cloud vorgeht.

Bei Atlassian verfolgt man einen mehrstufigen Ansatz:

- Als Basis dient dabei das erklärte Ziel, führend in der Cloud- und Produktsicherheit zu sein.

- Darauf aufbauend arbeitet das Unternehmen intensiv daran, alle von seinen Kunden definierten Anforderungen an die Cloud-Sicherheit zu erfüllen.

- Dabei ist Atlassian bestrebt, die Sicherheitsstandards und Zertifizierungen der Branche zu übertreffen.

- Parallel werden die Prozesse und alle damit verbundenen Metriken immer transparenter gemacht. In Verbindung mit dieser selbst implementierten Transparenz ermutigt Atlassian auch Mitbewerber aktiv, diesem Beispiel zu folgen. So sollen allen Kunden auf allen Plattformen Vorteile geboten werden.

- Nicht zuletzt arbeitet Atlassian gewissenhaft daran, bestehende Sicherheitsbedrohungen für seine Plattform zu identifizieren, zu isolieren und zukünftige Bedrohungen zu antizipieren, um die Auswirkungen insgesamt zu begrenzen.

Eine große Mehrheit der Unternehmen (94 %), die bereits auf die Atlassian Cloud umgestiegen sind, hat angegeben, dass der Wechsel in die Cloud das Sicherheitsniveau erhöht hat. Ja, Sie haben richtig gelesen: Die Umstellung hat einen Zugewinn an Sicherheit gebracht, nicht eine Verschlechterung. Zusätzlich ergaben sich positive Auswirkungen auf den Gewinn, die Gesamtproduktivität und die Innovationskraft des Unternehmens. Doch reicht das schon aus, um unseren Mythos Nr. 1 zu entkräften?

Mythos #1: On-Premise ist sicherer als die Cloud

Kennen Sie den Satz: "Das klingt doch zu schön, um wahr zu sein"? In diesem Fall trifft er auf das Missverständnis zu, dass eine typische On-Premise-Konfiguration sicherer sei als eine Cloud-Instanz.

Einem Prognosebericht von Gartner aus dem Jahr 2019 zufolge "werden bis 2022 bis zu 60 % der Unternehmen ein Cloud-verwaltetes Serviceangebot eines externen Dienstleisters nutzen, was einer Verdoppelung des Prozentsatzes der Unternehmen aus dem Jahr 2018 entspricht." Cloud-Service-Provider (CSPs) wie Atlassian sind sich bewusst, dass es immens wichtig ist, die Datenintegrität ihrer Kunden konsistent und zuverlässig aufrechtzuerhalten, da dies die Grundlage für ihre Arbeit ist.

Unternehmen, die ihre Daten und ihre Infrastruktur vor Ort verwalten, fühlen sich sicherer, weil ihre Daten physisch in der Nähe sind. Wenn man am Serverraum vorbeigehen und alles direkt vor sich sehen kann, entsteht eine trügerische Gewissheit, dass es "sicher" sein muss. Letztendlich hat der physische Standort jedoch wenig bis gar nichts mit dem tatsächlichen Sicherheitsniveau zu tun: Das Wichtigste ist eine Kombination aus Zugang und Kontrolle.

In einem standardmäßigen On-Prem-Szenario geben die primären Anmeldedaten eines Benutzers diesem Zugriff auf das gesamte System. Damit hat man nur eine einzige Verteidigungslinie. Für Mitarbeiter*innen ist dies zwar bequem, bringt aber viele Probleme mit sich, wenn diese Anmeldedaten kompromittiert werden. Denn ein Angreifer hat dann Zugriff auf alles, was über diesen einen Sicherheitsschutz hinausgeht. Im Grunde ist das Spiel damit vorbei.

Dieser traditionelle "Burg-und-Mauer-Ansatz" schützt im Wesentlichen alles innerhalb des Unternehmens vor dem, was außerhalb der Firewall liegt. Ist die Firewall erst einmal überwunden, werden alle Benutzer*innen und ihre Geräte als vertrauenswürdig eingestuft, ob sie nun berechtigt sind oder nicht. Erinnern Sie sich noch an die Geschichte vom trojanischen Pferd? Sobald die Eindringlinge die Mauer (in heutiger Zeit eben die Firewall) überwunden hatten, konnten sie so ziemlich alles tun, was sie wollten.

Sicherheit in der Cloud – mehrere Schichten

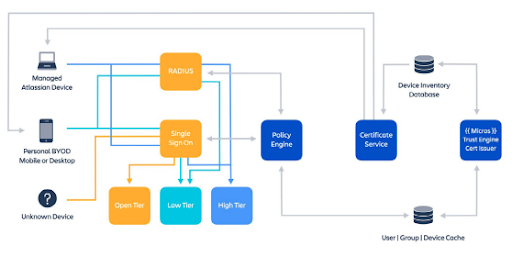

Die Cloud-Plattform von Atlassian verfolgt einen anderen Ansatz: den ZeroTrust-Ansatz. Dabei verifiziert jedes Tool, mit dem ein Mitarbeitender in Berührung kommt, die Anmeldedaten, bevor es zur nächsten Ebene oder zum nächsten Tool weitergeht – also eine mehrschichtige Sicherheitsschleuse. Mit diesem Ansatz hätte das trojanische Pferd vielleicht eine erste Sicherheitsschicht überwinden können, aber sobald der Plan entdeckt worden wäre, hätten sämtliche weiteren befestigten Schichten die Stadt Troja und alle Menschen darin geschützt.

Die wichtigste Regel von ZeroTrust lautet: "Vertraue nie, überprüfe immer." Atlassian sichert sein eigenes Unternehmensnetzwerk, seine Anwendungen und seine Cloud-Umgebungen nach diesem Ansatz. Manche Unternehmen glauben irrtümlicherweise, dass der Einsatz einer Mobile-Device-Management-Lösung (MDM), bei der nur vertrauenswürdige Geräte auf Netzwerkressourcen zugreifen dürfen, das Problem löst. Doch auch hier fehlt es an konkreten Details.

ZeroTrust basiert auf dynamischen Richtlinienentscheidungen, die mehrere Faktoren einbeziehen, um zu bestimmen, ob einem User der Zugriff auf eine bestimmte Ressource erlaubt oder verweigert werden soll. Atlassian hat in seinem eigenen Netzwerk drei Ebenen geschaffen, auf denen ZeroTrust arbeitet. Diese Ebenen legen fest, welche Dienste je nach ihrer relativen Kritikalität und Sensibilität verfügbar sind:

- Offene Ebene: Dienste, auf die jeder erfolgreich authentifizierte Unternehmensbenutzer zugreifen kann.

- Niedrige Stufe: Diese Dienste sind nur verfügbar, wenn ein authentifizierter Unternehmensbenutzer mit einem vertrauenswürdigen, Atlassian-eigenen Gerät darauf zugreift. Außerdem persönliche Geräte, die bei der MDM-Lösung von Atlassian angemeldet sind (als Bring-Your-Own-Device oder BYOD bezeichnet).

- Hohe Stufe: Dienste, die nur verfügbar sind, wenn sich der Benutzer mit einem Atlassian-eigenen Gerät erfolgreich authentifiziert hat. Darüber hinaus ist für den Zugriff auf Produktionsdienste über das Unternehmensnetzwerk ein High-Tier-Gerät erforderlich, zusätzlich zur Security Assertion Markup Language (SAML). SAML ist ein XML-basierter offener Standard, mit dem ein Identitätspartner (IdP) und ein Dienstanbieter (SP) Identitätsdaten untereinander austauschen können.

Mythos #2: Meine Teams räumen der Sicherheit mehr Priorität ein als die Cloud-Anbieter

Wenn Sie zehn Ihrer Entwickler*innen (sollten Sie so viele haben) fragen würden, welchen Platz das Thema Sicherheit auf der Liste der "Must-haves" einnimmt, würden Sie zehn verschiedene Antworten erhalten. Wenn Ihre Mitarbeiterzahl geringer ist und es kein spezielles Team gibt, das sich mit der Entwicklung und dem Testen Ihrer On-Premise-Sicherheitsmaßnahmen befasst, stehen Sie vor einigen echten Herausforderungen.

Bevor ein Unternehmen von seinen Entwickler*innen erwarten kann, dass sie der Sicherheit Priorität einräumen, muss dies auch für die Geschäftsführung und die Administratoren des Unternehmens gelten. Sobald das Management der Sicherheit eine höhere Priorität einräumt, werden alle Teams diesem Beispiel folgen.

In einer häufig zitierten Umfrage des Ponemon Institute gaben 71 % der Entwickler*innen an, dass sie den Eindruck hätten, dass Sicherheitsfragen im Softwareentwicklungszyklus nicht angemessen berücksichtigt wurden. In derselben Umfrage gaben 61 % der befragten Sicherheitsexpert*innen und 65 % der Entwickler*innen an, dass sie mobile Anwendungen zu keinem Zeitpunkt im Produktions-, Entwicklungs- oder Qualitätssicherungsprozess (QA) testen.

Wenn Ihr gesamtes Fundament und Kerngeschäft darauf aufbaut, ein Höchstmaß an Sicherheit zu gewährleisten – wie es bei einem Anbieter von Cloud-Infrastrukturen der Fall ist –, können Sie davon ausgehen, dass Sicherheit auf Platz 1 der Aufgaben steht. Im Fall von Atlassian bedeutet das: Sicherheit hat oberste Priorität – deshalb sind strenge Tests, eine durchgängige Datenverschlüsselung und eine umfassende Planung für das Disaster Recovery implementiert.

Atlassian verbessert sein Sicherheitskonzept kontinuierlich und nutzt dafür zum einen umfangreiche interne Selbsteinschätzungen, zum anderen eine unabhängige Bewertung der Prozesse durch Dritte. Im Jahr 2020 fand zum Beispiel zusätzlich zur eigenen Bewertung der Sicherheitsprotokolle eine Peer-Bewertung des übergreifenden "Trust and Security Programs" statt. Anschließend wurden Empfehlungen ausgesprochen, um entdeckte Lücken zu schließen und Verbesserungsmöglichkeiten umzusetzen.

Unabhängig von der Größe der jeweiligen Instanz erhält jeder Kunde eine Garantie für das gleiche Maß an hochwertiger, unternehmensgerechter Sicherheit. Sofern Sie Atlassian-Kunde sind, bedeutet das: Ihre Entwickler*innen können sich um die Softwareentwicklung kümmern, Ihre Designprofis können entwerfen und gestalten und Ihr Support-Team kann sich wieder der Unterstützung Ihrer gesamten Belegschaft widmen. Um alles andere kümmert sich Atlassian.

Mythos #3: Meine Teams sind noch nicht in der Cloud

Wirklich? Möglicherweise trügt der Schein. An dieser Stelle ist es sinnvoll, den "Schatten-IT" einzuführen. Schatten-IT ist die Nutzung eines Systems, Geräts, einer Software, Anwendung oder eines Dienstes ohne ausdrückliche Kenntnis oder Genehmigung Ihres IT-Teams. Oft finden Mitarbeiter*innen Umgehungslösungen für offizielle Systeme oder Richtlinien, um – zumindest ihrer Meinung nach – effizienter zu sein.

Vielleicht möchten sie ihren eigenen Laptop verwenden, um von zu Hause aus auf das Firmennetz zugreifen zu können, anstatt den vom Unternehmen zur Verfügung gestellten Laptop mitzunehmen. Oder sie glauben, dass sie einen benutzerfreundlicheren Dateifreigabedienst oder eine Messenger-Plattform gefunden haben als die, die das Unternehmen implementiert hat. Im Grunde genommen gilt jede Anwendung, die ein Benutzer für geschäftliche Zwecke nutzt, ohne die IT-Abteilung seines Unternehmens einzubeziehen, als Schatten-IT-Anwendung.

Neben der physischen Hardware, deren Verwendung nicht genehmigt wurde, umfasst die Schatten-IT jedoch auch die Nutzung genehmigter, Cloud-basierter Dienste. Dazu gehören Software as a Service (SaaS), Infrastructure as a Service (IaaS) und Platform as a Service (PaaS). Die fehlende Transparenz darüber, worauf diese Geräte und Anwendungsdienste durch die Nutzung von Funktionen wie Dateifreigabe, Speicherung oder Zusammenarbeit zugreifen, birgt enorme Risiken für ein Unternehmen.

Nehmen wir das Beispiel eines Mitarbeitenden, der Cloud-basierte Anwendungen nutzt, auf die er über ein OAuth-Token zugreift. Viele große SaaS-Anwendungen wie Office 365 verwenden OAuth-Tokens. Diese können praktisch sein, da sie die vorhandenen Anmeldedaten eines Benutzers verwenden. Das Problem ist jedoch, dass sie auch Berechtigungen enthalten, die an die Kernanwendung selbst gebunden sind, wie z. B. Office 365. Sensible Unternehmensdaten können dann über die integrierten Tools für die Dateifreigabe und Kommunikation abgerufen werden.

Wie Jay Heiser, Vice President Analyst bei Gartner, 2019 sagte, sollte die Frage nicht lauten "Ist die Cloud sicher?", sondern vielmehr "Nutze ich die Cloud sicher?" Es geht nicht darum, ob Sie die Cloud nutzen sollten oder nicht – Sie sollten. Sie müssen jedoch einwandfrei feststellen, ob Ihr Team über die richtigen Tools verfügt, um die Cloud-Infrastruktur sicher zu nutzen.

Weiter im Cloud Mythbusting ...

Atlassian Cloud Mythbusting Teil 2: Gibt’s da nicht ständig Performance-Probleme?

Atlassian Cloud Mythbusting Teil 3: Finde ich meine benötigten Server-Apps überhaupt in der Cloud?

Atlassian Cloud Mythbusting Teil 4: Wie, ich soll da was verändern (an meinem Change-Management)?

Atlassian Cloud Mythbusting Teil 5: Woher weiß ich, was mit meinen Daten passiert?

Atlassian Cloud Mythbusting Teil 6: Lösen sich meine Admins in Schall und Rauch auf?

Atlassian Cloud Mythbusting Teil 7: Da gibt’s doch nur unflexiblen Einheitsbrei von der Stange?

Atlassian Cloud Mythbusting Teil 8: Das ist doch eh nur was für kleine Teams, oder?

Weiterführende Infos

Informationen rund um Ihre Möglichkeiten in der Atlassian Cloud

Migration in die Cloud – gelungenes Change Management

Zehn Tipps für eine sichere Migration zu Atlassian Cloud

Erfahrungen mit der Migration zu Atlassian Cloud