Nachdem wir Ihnen in unserem Weblog das Hacker-Tool Metasploit vorgestellt und die Notwendigkeit erklärt haben, warum solche Computerprogramme frei zugänglich sein sollten und von welch unschätzbarem Wert sie zur Abwehr von Angriffen sind, wollen wir Ihnen das folgende Schmankerl nicht vorenthalten: Metasploitable, eine virtuelle Maschine auf Basis von Ubuntu, vollgestopft mit alter und verwundbarer Software - das ideale Trainingscamp, um sich mit Metasploit vertraut zu machen und mal so richtig auszutoben.

Wenn Sie den ursprünglichen Artikel noch nicht kennen oder ihn Revue passieren lassen wollen, können Sie diesen hier nachlesen.

Die ersten Schritte: VirtualBox mit Metasploitable und BackTrack

Um eines gleich vorweg zu nehmen: Es gibt nicht den einen Weg, der richtig wäre, um sich mit Metasploit vertraut zu machen bzw. die virtuelle Maschine Metasploitable zu penetrieren. In dieser Anleitung wollen wir Ihnen jedoch den vermutlich schnellsten und angenehmsten präsentieren, da wir nur bereits vorkonfigurierte virtuelle Maschinen einsetzen werden.

Damit das Szenario funktioniert, benötigen Sie lediglich drei Dinge:

- VirtualBox von Oracle, in der die VMs installiert und gestartet werden.

- Metasploitable von Rapid7, das vor Bugs nur so strotzt.

- BackTrack, in dem Security-Tools wie Metasploit bereits installiert sind.

Eine ausführliche Anleitung zur Installation von Metasploitable in VirtualBox und weitere spannende Tutorials finden Sie in webpwnizeds YouTube-Channel. Und auch die Installation von BackTrack Linux wurde bereits auf vielen verschiedenen Webseiten erläutert. Wir wollen dies daher nicht erneut tun.

Achtung: Sie sollten zwar sicherstellen, dass die virtuellen Maschinen untereinander kommunizieren können, damit BackTrack dazu genutzt werden kann, Metasploitable anzugreifen, aber öffnen Sie derart löchrige Systeme auf keinen Fall zum Netzwerk oder gar zum Internet hin!

Wenn die Installationen erfolgreich abgeschlossen und beide VMs gestartet wurden, kann die Jagd auf die Bugs beginnen.

Schwache Passwörter, schlechte Konfigurationen, Backdoors u.v.m.

Vorab: Metasploitable ist derart übersät mit Bugs, dass selbst der offizielle Blog-Eintrag von Rapid7 nur einen kleinen Teil verrät und es dem Leser überlässt, weitere Lücken ausfindig zu machen. Auch wir werden nur einige wenige Beispiele nennen, um die Herausforderung nicht zu gering zu halten und Ihnen den damit verbundenen Spaß nicht zu nehmen. 🙂

Schwache Passwörter: Datenlecks großer Internetseiten belegen seit jeher, dass der Weg durch die Vordertür immer wieder der einfachste und schnellste sein kann. Nutzer bevorzugen leicht zu merkende Passwörter und verwenden diese oft plattformübergreifend. Nicht umsonst schaffen es "password" und "123456" bei so ziemlich jeder Untersuchung in die Top 10 der am häufigsten verwendeten Passwörter.

Auch Metasploitable hat mit diesem Problem zu kämpfen: Passwörter, die dem Nutzernamen entsprechen, Passwörter, die aus nicht mehr als einem Wort oder einer Zahlenfolge bestehen, und Applikationen, die leere Passwörter für root akzeptieren ... Viel Erfolg bei der Suche!

Schlechte Konfigurationen: Leider kommt es immer wieder vor, dass komplexe Programme so viele Parameter und Einstellungsmöglichkeiten bieten, dass selbst die Entwickler den Überblick verlieren und eine Lücke allein aufgrund einer Kombination mehrerer Umstände entsteht, so geschehen in der freien Software-Suite Samba, die Anfang 2010 mit einem Problem zu kämpfen hatte: Zwei Features ermöglichten genau dann einen Angriff, wenn sie gleichzeitig eingeschaltet waren – was aber standardmäßig leider der Fall war.

Und Metasploitable enthält – wenig überraschend – genau diese Version von Samba, für die Metasploit auch gleich ein passendes Modul parat hat, mit dem sich der Fehler für eine Symlink-Attacke ausnutzen lässt. Das ist eine Angriffsform, bei der das Anlegen einer symbolischen Verknüpfung den Zugriff auf jede lesbare Datei des Computersystems ermöglicht.

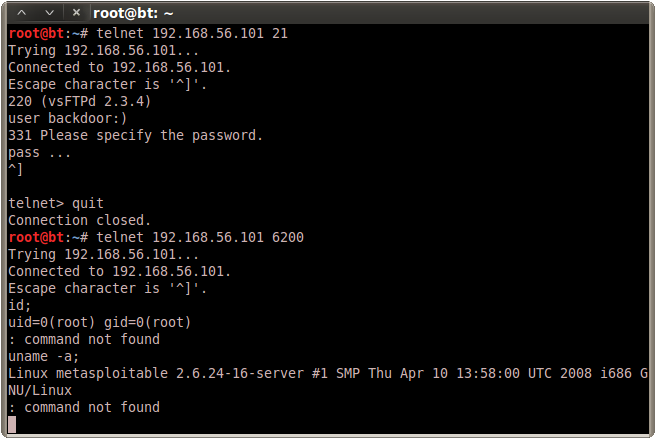

Backdoors: Neben den zuvor beschriebenen Konfigurationsfehlern, die von Rapid7 auch als "unintentional Backdoors" bezeichnet werden, gibt es auch ganz bewusst platzierte Hintertüren in Metasploitable. Diese schleichen sich häufig in Form einer kompromittierten Software-Version in das System ein und werden bestenfalls binnen Tagen und schlimmstenfalls erst nach Monaten entdeckt – ein klassisches Trojanisches Pferd also.

Das letzte Mal, dass eine weitverbreitete Software trojanisiert wurde, ist noch gar nicht so lange her: Letztes Jahr im Sommer wurde eine Hintertür im beliebten FTP-Server vsftpd entdeckt, die immer dann eine Shell auf Port 6200 öffnete, wenn das Ende des Nutzernamens ein Smiley ":?)" war. Wer die GPG-Signatur des Archivs überprüfte, bemerkte diesen Fehler jedoch sofort, da diese durch die nachträgliche Manipulation ungültig geworden war.

Glücklicherweise dauerte es nicht lange, bis das auch jemand tat und darüber rasch einen Blog-Eintrag verfasste, der ebenso schnell die Runde machte. Der Fehler wurde sofort behoben – ganz anders als beim IRC-Daemon UnrealIRCD, der auf Port 6667 von Metasploitable erreichbar ist und monatelang trojanisiert zum Download angeboten wurde.

Fazit

Wer nicht die Zeit und Muße hat, das eigene Computersystem mithilfe alter Software in einen Schweizer Käse zu verwandeln, aber unbedingt realistische Erfahrungen mit Metasploit sammeln will, ohne die Grenzen des Gesetzes zu überschreiten, findet mit Metasploitable eine Rundum-sorglos-Lösung.

Von einfachen Fehlern wie schwachen Passwörtern bis hin zu mehrstufigen Angriffsmöglichkeiten auf Basis von Konfigurationsfehlern bietet Metasploitable eine Fülle an Lücken, die sich auf verschiedenen Wegen dazu nutzen lassen, das System zu kompromittieren und beliebige Manipulationen vorzunehmen.

Mit dieser gelungenen Vielfalt lassen sich gleich zwei Fliegen mit einer Klappe schlagen: Die Vorteile von Metasploit werden erlernt und die Nachteile einer schlampigen Security Policy erkannt.

Weiterführende Informationen

Haben Sie Fragen zum Thema IT-Sicherheit? Möchten Sie Risiken minimieren und Sicherheitslücken in Ihrem Unternehmen identifizieren und stopfen? Die erfahrenen IT-Experten von //SEIBERT/MEDIA/SYSTEMS beraten Sie gerne – bitte sprechen Sie uns unverbindlich an! Ausführliche Informationen finden Sie auch auf unserer speziellen Seite zum Thema Internet-Security-Beratung.

Die Exploit Database von Metasploit mit CVE-, OSVDB- und BID-Nummern

Offizielle Webseite des IT-Sicherheitsunternehmens Rapid7

Der Metasploit Blog mit wöchentlichen Updates und Analysen

Mehr über die Creative-Commons-Lizenz erfahren